Japonia tworzy cyberbroń

4 stycznia 2012, 15:56Ja twierdzi Yomiuri Shimbun, rząd Japonii zamówił w Fujitsu stworzenie wirusa, którego zadaniem będzie niszczenie systemów komputerowych odpowiedzialnych za atakowanie rządowych serwerów. Prace nad takim oprogramowaniem trwają w Ministerstwie Obrony od 2008 roku.

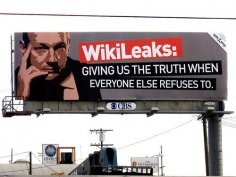

Prokuratura ma dowód na kontakty Manninga i Assange'a?

20 grudnia 2011, 19:44Prokuratorzy twierdzą, że znaleźli dowód na to, iż Assange i Manning bezpośrednio się komunikowali. Dzisiaj ma miejsce piąty dzień przesłuchań Manninga, po których zakończeniu zostanie podjęta decyzja czy szeregowy zostanie oskarżony o zdradę tajemnic.

USA atakowane przez 12 chińskich grup

12 grudnia 2011, 18:49Za większością cyberataków na amerykańskie firmy i agendy rządowe stoi zaledwie 12 chińskich grup cyberprzestępczych. Są one w dużej mierze albo wspierane, albo wręcz sterowane przez rząd w Pekinie. Chiny tradycyjnie już odrzucają wszelkie oskarżenia o zaangażowanie w cyberataki.

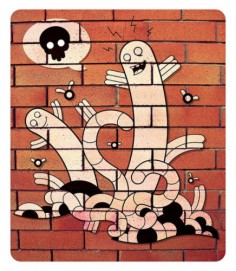

Pasożyt zmienia wynik gry o życie

8 grudnia 2011, 06:50Przedrzeźniacze białobrewe (Mimus saturninus) rzadko wyrzucają jaja podrzucone przez starzyki granatowe (Molothrus bonariensis), ponieważ poprzetykanie własnych jaj cudzymi zmniejsza prawdopodobieństwo zaatakowania cennych zasobów przez kolejnych rozbójników.

Głośny atak na RSA możliwy dzięki niedbalstwu

2 grudnia 2011, 12:53Analityk Rodrigo Branco z firmy Qualys uważa, że do głośnego ataku na RSA, podczas którego przestępcy ukradli z serwerów tokeny zabezpieczające, mogłoby nie dojść, gdyby nie... stare, niezałatane wersje Windows.

Szpiegują miliony użytkowników smartfonów

1 grudnia 2011, 13:22Trevor Eckhart opublikował w sieci film, który dowodzi, że na milionach smartfonów zostało zainstalowane oprogramowanie szpiegujące. Prezentacji dokonano na urządzeniu firmy HTC, jednak Eckhart mówi, iż podobny program firmy Carrier IQ znajduje się na telefonach Samsunga, Nokii, RIM-a oraz urządzeniach korzystających z systemu Android

Najpotężniejszy tegoroczny atak DDoS

25 listopada 2011, 13:07Proxetic, firma specjalizująca się w obronie witryn przed atakami DDoS, poinformowała, że na początku listopada doszło do najpotężniejszego w bieżącym roku ataku tego typu. Przez tydzień około 250 000 zainfekowanych komputerów atakowało witrynę jednej z azjatyckich firm zajmujących się handlem internetowym

Androidowa wojna na słowa

22 listopada 2011, 13:41Przedstawiciel Google'a oskarżył firmy antywirusowe o sianie bezpodstawnej paniki i nazwał je szarlatanami i oszustami. Chrisa DiBonę zirytowały ostatnie raporty, które donoszą o szybkim wzroście liczby ataków na system Android

Gwałtowny wzrost liczby szkodliwego kodu dla Androida

21 listopada 2011, 12:07Juniper Networks ostrzega, że od lipca liczba szkodliwego kodu atakującego system Android wzrosła niemal pięciokrotnie. Nie widać też żadnych znaków spowolnienia aktywności cyberprzestępców, możemy się zatem spodziewać gwałtownego wzrostu liczby szkodliwych aplikacji.

Duqu liczy sobie co najmniej 4 lata

14 listopada 2011, 13:28Dokonana przez Kaspersky Lab analiza trojana Duqu wskazuje, że przestępcy pracowali nad szkodliwym kodem od co najmniej czterech lat. Laboratorium badało fragmenty trojana przesłane przez ekspertów z Sudanu